Nous avons vu qu’une clé est la base d’un chiffrement. À travers l’histoire, cela n’a pas toujours été le cas.

Combien de fois nous sommes nous amusé devant nos écrans à regarder les espions chauffer une feuille pour laisser révéler un texte invisible ? Suspense à son comble lorsque le dit papier s’enflamme au contact de la bougie.

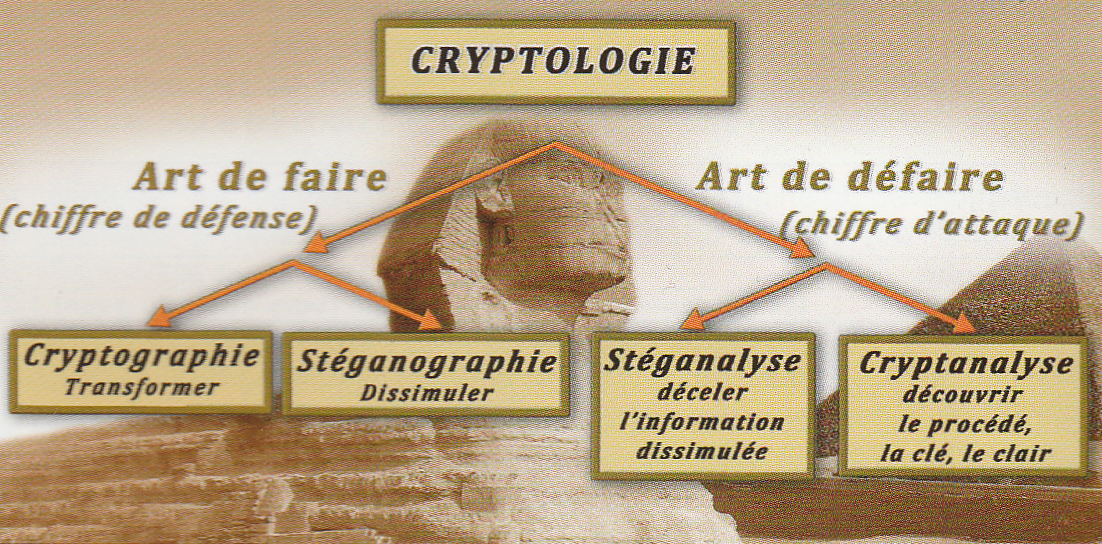

Sténographie

Nous sommes en 480 avant J.C. et Xerxès décide d’annexer Sparte et Athènes à son royaume. Demaratus, un Grec exilé en Perse, apprend que le plan d’invasion du roi est en cours. L’objectif étant de prévenir les Spartiates, il décide de faire fondre la cire d’une tablette, de graver l’information sur l’armature en bois, puis de remettre la cire dans le but de cacher le message sous les traits d’une tablette vierge. Le messager passe les contrôles Perses, et Cléomène, épouse de Léonidas, décide d’enlever la cire pour découvrir le message.

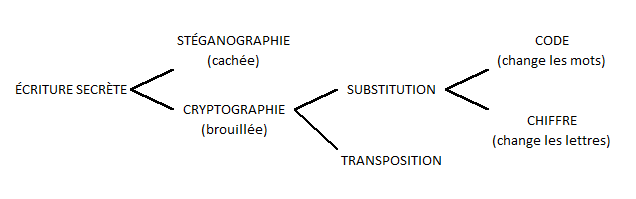

Cet exemple est un cas antique de stéganographie, méthode consistant à cacher le message, non chiffré, et dont les expéditeurs et destinataires connaissent le procédé de masquage.

Stéganographie Nom Féminin (du grec steganos, caché, et graphein, écrire) Ensemble de techniques permettant de transmettre une information en la dissimulant au sein d’une autre information (photo, vidéo, texte, etc.) sans rapport avec la première et le plus souvent anodine, essentiellement à l’aide de logiciels spécialisés.

Larousse ; Stéganographie

Un autre exemple de dissimulation consiste à raser la tête du messager, d’écrire le message pour une possible alliance et de laisser repousser les cheveux. Arrivé à destination, le messager se coupe une nouvelle fois le crâne et le destinataire peut prendre connaissance de la demande. À cette époque, on n’avait pas la même notion d’urgence.

Il est évident que cette méthode à ces limites. L’utiliser une première fois peut être efficace si les gardes ne regardent pas de trop prêt. Mais s’ils deviennent zélés, avec une fouille systématique des bagages, le message caché est vite découvert.

Ainsi est apparue une nouvelle méthode : la cryptographie.

Cryptographie

Pour rappel, la méthode cryptographique n’utilise pas de clé de chiffrement. Le message rendu illisible peut dès lors être catégorisé en 2 branches : la transposition et la substitution.

La transposition

Cette méthode consiste à utiliser les lettres du message pour les réordonner, obtenant une anagramme du message d’origine. Pour les messages courts, cette méthode n’est pas pratique : col ne pouvant être réordonné qu’en clo, ocl, olc, lco et loc. Et dès lors que le message est plus long, il est possible d’avoir un cryptage (sans clé, je le rappelle) plus efficace.

L’outil le plus utilisé par les spartiates est la scytale.

L’astuce est d’enrouler une bande de cuir autour d’un bâton (la scytale) et d’écrire le texte. Déroulé, la bande n’avait aucun sens et peut être utilisé comme ceinture (message caché – stéganographie), mais repositionner sur la bonne taille de scytale, tout redevient clair.

Exemple 1. Texte claire : CACHONS CETTE INFORMATION Transposition de 3 (sans espaces) : C H S T I O A O A O C T N R T N C N E E F M I Texte crypté : CHSTIOAOAOCTNRTNCNEEFMI

On pourrait facilement décrypter le message, car il est assez court. Faire les tests pour les transpositions de 2 puis 3 et le tour est joué. Le faire pour un message plus long est tout aussi réalisable avec cette méthode, mais devient chronophage pour une transposition de 15, car il faut tester les 13 possibilités précédentes.

Pour raccourcir le temps de traitement de cryptanalyse, on peut se dire que les 2 ou 3 premières boucles suffisent à déterminer si le premier mot est cohérent.

La substitution

La substitution la plus simple est celle du codage. L’expéditeur et le destinataire ayant la même grille de codage remplaçaient les mots par un symbole. Le plus grand problème de cette méthode vient du trop grand nombre de symbole à retenir. Les utilisateurs doivent transporter l’équivalent d’un dictionnaire pour pouvoir transcrire et déchiffrer le message. Un malandrin aurait tôt fit de subtiliser le livre de codage pour pouvoir lire le sens caché du message.

| Roi | α | Sauver | ★ | Matin | ♤ |

| Reine | δ | Assassiner | ☓ | Midi | ♧ |

| Prince | β | Enlever | ⎈ | Soir | ♡ |

| Ministre | Ω | Voler | ≋ | Minuit | ♢ |

L’une des premières descriptions de cryptage par substitution de lettre (ou chiffrement) nous vient du Kàma-sùtra. Ce manuscrit datant du IVe siècle avant J.C. préconisait dans ses 64 arts – en plus du massage, de la cuisine, de la composition de parfums, de l’habillement ou des baisers – la dissimulation de leurs liaisons par des techniques de cryptage par substitution de leurs correspondances. Méthode consistant en l’appariement d’une lettre par une autre.

Exemple 2.

| A | D | H | L | Z | P | T | X | C | G | J | N | R |

| ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ | ↕ |

| K | V | M | W | Y | B | O | E | Q | F | S | I | U |

Message codé : UXIVXY-DTRJ K HNIRNO JTRJ WX JKRWX

Le premier message codé par substitution relevé en temps de guerre apparait dans La Guerre des Gaules de César : Ciceron, pris au piège par un siège, allait se rendre alors que César était en route pour lui venir en aide. Un messager décocha une flèche sur laquelle était enroulé le message codé, lui demandant d’attendre l’arrivée des renforts. La substitution était effectuée par décalage de l’alphabet de 3 lettres (Cf. l’exemple 2. de Chiffrement vs Cryptage). Cette méthode de substitution est généralement appelée le Chiffre de César.

Le décalage de l’alphabet permet ainsi d’obtenir 25 combinaisons de chiffrement. Mais si l’on part d’un alphabet réarrangé et que l’on applique les 25 décalages, le nombre de combinaisons approche les 400 000 000 000 000 000 000 000 000 redispositions.

Pour pouvoir retenir facilement la clé de substitution (ici l’alphabet chiffré), la méthode la plus simple est de créer la clé à partir d’une phrase. Il suffit de supprimer les lettres déjà utilisées, puis de compléter avec les lettres manquantes à la suite de la dernière lettre de la clé.

Exemple 3. Phrase clé : JULES CESAR EST VENU A VU ET A VAINCU Phrase sans répétition : JULESCARTVNI Suite sans répétition : KMOPQWXYZBDFGH Alphabet clair : abcdefghijklmnopqrstuvwxyz Alphabet chiffré : JULESCARTVNIKMOPQWXYZBDFGH

Conclusion et à suivre…

Il existe beaucoup de méthodes pour transmettre l’information de manière secrète. Et ce n’est qu’à travers les siècles et la découverte des techniques utilisées que les chiffreurs ont inventé des méthodes de chiffrements plus efficaces.

La cryptanalyse est un outil essentiel dans le déchiffrage des messages cryptés. Pour autant, la transposition peut-être cassée, il n’en est pas de même avec la substitution. Ce n’est qu’avec l’essor de l’empire Arabe au IXe siècle après J.C. que la cryptanalyse prendra les lettres de noblesses.