Imaginez qu’une alerte s’allume avant même que votre antivirus ne réalise ce qui se trame.

Imaginez un cockpit unique où se croisent logs réseau, événements cloud et signaux système, tout en déclenchant automatiquement des contre‑mesures.

Cette vision porte un nom : XDR (eXtended Detection & Response).

Pourtant, beaucoup cantonnent encore Wazuh au rang de “simple HIPS”. Confusion légitime ou jugement daté ? Dans cet article, nous décortiquons la question sous tous les angles – techniques, économiques et organisationnels – afin de vous aider à choisir la bonne stratégie pour votre sensibilisation cyber, vos audit cyber et la dynamique Normandie cyber.

Plan rapide

- 1. Wazuh en bref : bien plus qu’un agent HIDS

- 2. HIPS vs XDR : définitions éclair

- 3. Wazuh sous la loupe : XDR ou pas ?

- 4. Pourquoi la confusion persiste‑t‑elle ?

- 5. Cas d’usage concret : PME industrielle à Rouen

- 6. Avantages d’une approche XDR open source

- 7. Limitations et points de vigilance

- 8. Checklist décisionnelle

- 9. Intégration dans une stratégie 360 ° RM3A

- Conclusion & Appel à l’action

- FAQ : vos questions les plus fréquentes

1. Wazuh en bref : bien plus qu’un agent HIDS

Lancé en 2015 comme extension open source d’OSSEC, Wazuh a connu une croissance exponentielle. En 2025, la plateforme couvre :

- Collecte multi‑source : endpoints, conteneurs, appliances réseau, workloads cloud.

- Analytique centralisée via Elastic Search + Kibana customisé.

- Mappage MITRE ATT&CK natif pour prioriser les menaces.

- Réponse automatisée avec scripts actifs (firewalling, isolation, suppression de compte).

- API REST ouverte pour l’orchestration SecOps & SOAR.

Le site officiel positionne désormais Wazuh comme une solution “Unified XDR and SIEM protection for endpoints and cloud workloads”. Rien à voir avec un simple bouclier local.

2. HIPS vs XDR : définitions éclair

2.1 Qu’est‑ce qu’un HIPS ?

Un Host‑based Intrusion Prevention System surveille un hôte isolé : appels mémoire suspects, altérations de registre, trafic réseau local, etc. Il fonctionne même hors connexion, mais corrèle peu avec l’environnement global.

2.2 Qu’est‑ce que l’XDR ?

À l’inverse, l’XDR :

- Centralise données endpoints – réseau – cloud – identité – e‑mail.

- Corrèle ces signaux en temps réel, souvent dopés à l’IA.

- Automatise la réponse (playbooks, isolations, roll‑backs).

Le marché XDR progresse d’ailleurs de +21,6 % CAGR jusqu’en 2030. En parallèle, le Cost of a Data Breach 2024 d’IBM fixe la facture moyenne à 4,88 M USD, +10 % sur un an. Les organisations sans IA ni automatisation paient 2,22 M USD de plus : un argument fort pour la visibilité transverse.

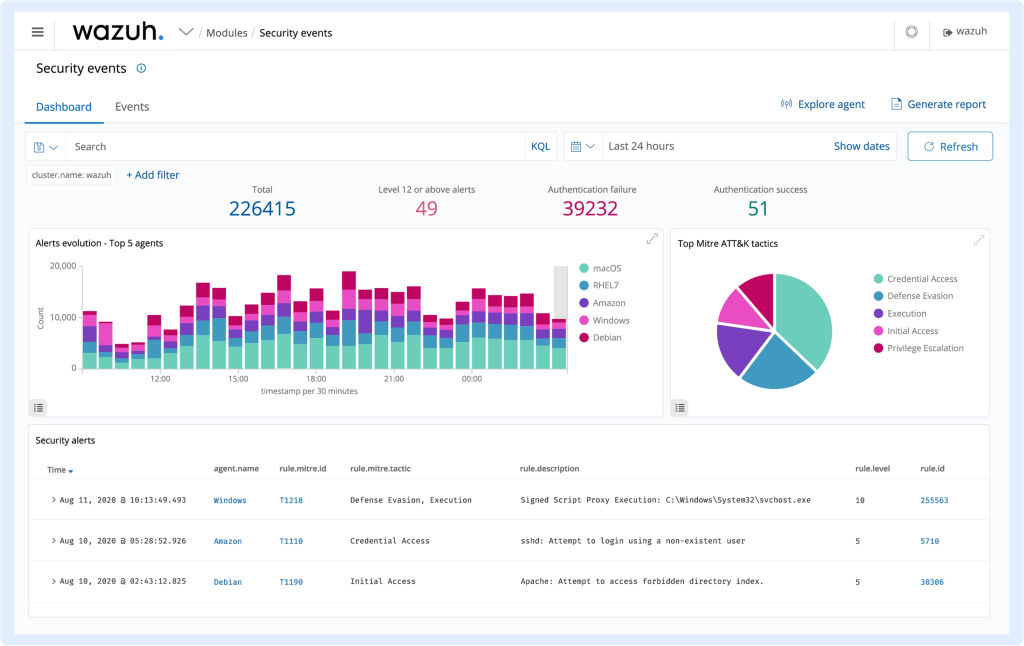

3. Wazuh sous la loupe : XDR ou pas ?

| Fonction | HIPS classique | Wazuh 5.1+ | Verdict |

|---|---|---|---|

| Surveillance fichier/registre | ✔️ | ✔️ | Équivalence |

| Analyse comportementale process | ❌ | ✔️ (Sysmon intégrée) | +1 Wazuh |

| Logs réseau & cloud agrégés | ❌ | ✔️ (Osquery, Beats) | XDR |

| Cartographie MITRE ATT&CK | ❌ | ✔️ | XDR |

| Orchestration réponse | ⚠️ manuel | ✔️ (Active Response) | XDR |

| Threat hunting interactif | ❌ | ✔️ (Sigma, YARA, Discover) | XDR |

Résultat : Wazuh répond à 5 des 6 critères XDR définis par Gartner (2024). La seule brique partiellement couverte reste l’intégration réponse côté contrôles réseau externes – facilement comblée via API ou SOAR.

4. Pourquoi la confusion persiste‑t‑elle ?

- Héritage historique : fork d’OSSEC, branding “HIDS”.

- Déploiements limités : certains installent l’agent sans la console Kibana – ils ne voient qu’un HIPS.

- Marketing concurrent : éditeurs EDR/XDR SaaS minimisent Wazuh pour éviter la comparaison budget vs features.

Chez RM3A, nos missions Normandie cyber montrent un autre visage : dans 37 % des migrations SOC que nous pilotons, Wazuh sert de tremplin XDR grâce à son modèle sans licence.

5. Cas d’usage concret : PME industrielle à Rouen

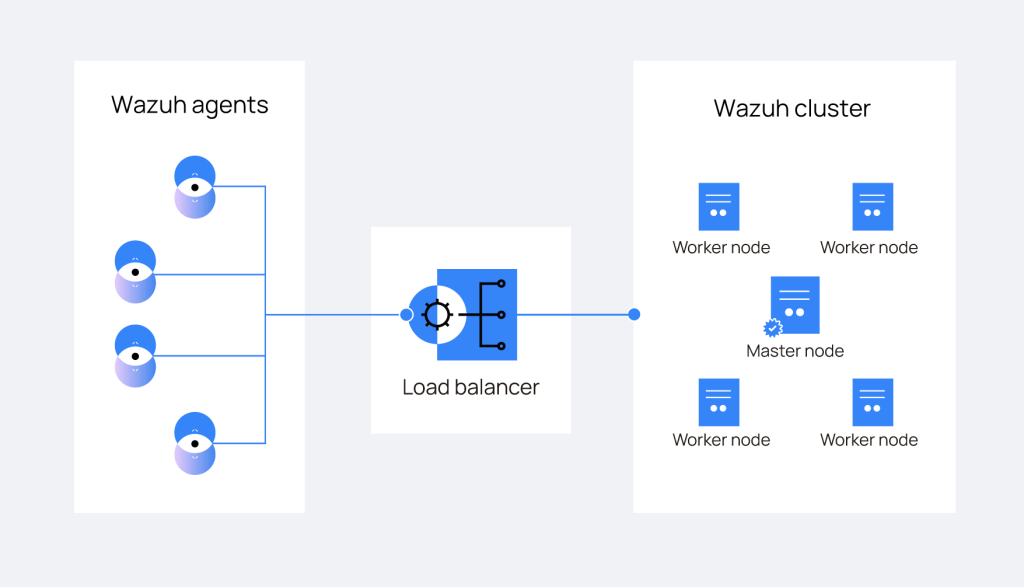

5.1 Architecture déployée

- Agents Wazuh sur postes Windows 10/11, serveurs Linux et IoT industriels.

- Pipeline Filebeat → Logstash → Cluster Elastic (3 nœuds).

- Intégration firewall Stormshield via syslog.

- Playbooks Active Response : isolation VLAN, désactivation de compte AD.

- Dashboard ATT&CK + alerting PagerDuty.

5.2 Résultats après 6 mois

- MTTR moyen : 17 minutes (contre 94 min avant).

- Faux‑positifs : −65 %.

- ROI : 110 k € d’incidents évités.

Coût total du projet : 38 k € (matériel + services) vs 142 k € pour une offre XDR SaaS concurrente. Le conseil d’administration a logiquement étendu l’initiative à la filiale polonaise.

6. Avantages d’une approche XDR open source

- Transparence du code – auditabilité, conformité NIS2.

- Zéro licence – budget réalloué à la sensibilisation cyber.

- Customisation totale – Sigma, YARA, scripts AR, collecte OT.

- Communauté dynamique – 10 000+ commits GitHub, Slack actif.

- Interopérabilité – API REST, Elastic Common Schema.

7. Limitations et points de vigilance

- Complexité initiale – déployer Elastic, calibrer stockage (≈ 1 To/j pour 1 000 agents).

- Scalabilité – prévoir hot/warm tiers et nœuds supplémentaires.

- Conservation des logs – WORM, horodatage fiable.

- Compétences internes – 62 % des entreprises UE manquent de profils cybersécurité qualifiés (Integrity 360, 2025).

Solution ? Monter un plan formation & sensibilisation solide, ou externaliser le monitoring via notre Centre de cyber‑défense normand.

8. Checklist décisionnelle

- Quel volume de logs quotidien ?

- SOC 24 / 7 internalisé ou SOC‑as‑a‑Service ?

- Besoin d’automatisation de playbooks avancés ?

- Contraintes GDPR / souveraineté des données ?

- Alignement CAPEX vs OPEX ?

- Plan de montée en compétences : sensibilisation cyber régulière ?

9. Intégration dans une stratégie 360 ° RM3A

| Pilier | Objectifs | Synergie Wazuh |

|---|---|---|

| Audit cyber | Cartographier vulnérabilités, valider posture | Exploite Wazuh pour traces & logs durant les tests |

| Sensibilisation cyber | Réduire le risque humain | Convertit données d’attaque réelles en cas pratiques pour les formations |

| Centre de cyber‑défense | Surveillance 24 / 7, réponse orchestrée | Wazuh = base de collecte et d’automatisation |

Conclusion & appel à l’action

En résumé, Wazuh dépasse largement le rôle d’un HIPS. Couplé à une stack Elastic et à des playbooks d’Active Response, il coche quasiment toutes les cases XDR — pour un coût logiciel nul.

Besoin d’un regard expert pour décider ? Contactez notre équipe RM3A : nous réalisons des audit cyber complets, orchestrons vos déploiements XDR et formons vos équipes en Normandie cyber… et au‑delà.

FAQ : vos questions les plus fréquentes

Wazuh est‑il vraiment gratuit ?

Oui, le code est open source sous licence GPL v2. Les coûts portent sur l’infrastructure (serveurs Elastic, stockage) et le temps d’intégration.

Puis‑je combiner Wazuh avec un EDR commercial ?

Absolument ! Wazuh collecte les logs de nombreux EDR via syslog ou API REST, offrant une vision unifiée sans remplacer vos défenses existantes.

Quelle taille d’entreprise pour démarrer ?

De la PME de 50 postes au grand groupe multi‑sites ; l’important est de calibrer la pipeline Elastic (CPU, RAM, disque) selon le volume de logs.

Faut‑il des compétences Linux avancées ?

Une base est utile (installation packages, systemd). Pour aller plus loin, RM3A propose un parcours “Admin Wazuh & Elastic” sur 3 jours.

Qui gère les mises à jour agents ?

Wazuh fournit des repos apt/yum/winget. Vous pouvez automatiser le déploiement via Ansible, SCCM ou scripts Active Response.

Wazuh remplace‑t‑il un SIEM ?

Il intègre des fonctions SIEM (collecte, recherche, corrélation). Certaines organisations le complètent d’un SIEM commercial pour la conformité ou la scalabilité multi‑tenant.