Les attaques de phishing ne sont pas nouvelles, mais quelle que soit la taille de l’entreprise, elles constituent une menace majeure pour toute institution qui utilise des campagnes de phishing pour tester et améliorer la résistance de ses employés aux attaques de phishing. Mais en quoi consiste une campagne de phishing ? Une campagne de phishing est généralement une pratique dans laquelle l’institution simule des messages de phishing et les envoie à ses employés. Vous trouverez ici les informations les plus importantes sur les campagnes de phishing, leurs objectifs, leurs formes, les problèmes potentiels qui leur sont associés et leur importance.

Quels sont les objectifs des campagnes de phishing simulées ?

Les campagnes de phishing peuvent avoir différents objectifs. Les trois plus importants sont :

- enquêter sur l’état actuel de l’entreprise en termes de résistance aux attaques de phishing,

- exploiter un message de phishing comme un moyen d’apprentissage pour former les employés

- une évaluation scientifique d’une mesure de sensibilisation à la sécurité.

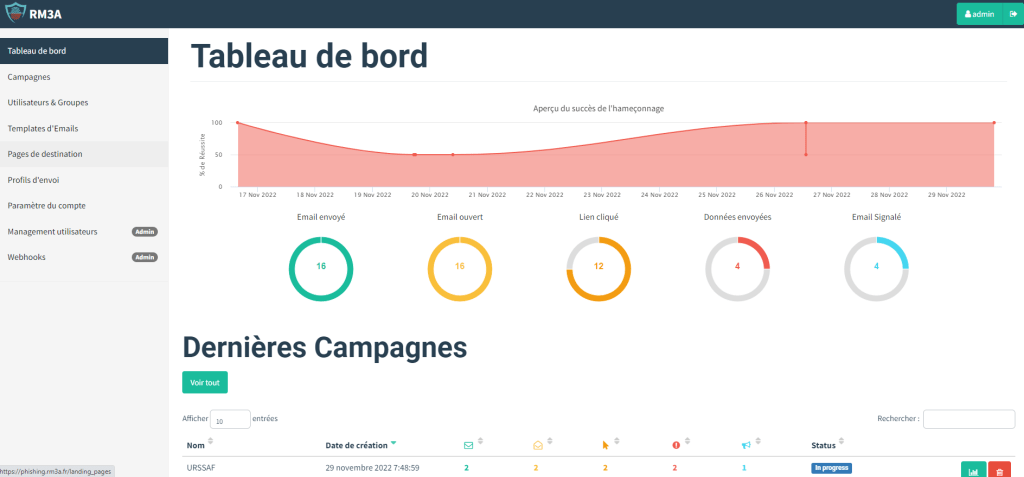

Un indicateur possible de la résistance des employés aux attaques de phishing est le signalement des attaques de phishing découvertes. L’affichage de taux d’erreur élevés pourrait, par exemple, révéler la nécessité de campagnes ou de formations appropriées de sensibilisation à la sécurité et fournir une base pour une augmentation du budget du département informatique/sécurité de l’information et/ou protection des données pour financer de telles mesures.

Lorsque l’on considère une attaque de phishing comme un moment propice à l’apprentissage on suppose qu’une personne qui tombe dans le piège d’un message de phishing simulé est particulièrement réceptive aux mesures de sensibilisation à la sécurité immédiatement après en raison de cette expérience. Pour cette raison, précisément lorsque la personne s’est retrouvée dans le rôle de victime potentielle, elle reçoit les informations nécessaires sur la manière de traiter les messages de phishing et, en particulier, sur la manière de les reconnaître et de les signaler. À ce stade, il convient de distinguer si la mesure de sensibilisation à la sécurité vise uniquement à fournir des informations ou si elle comprend déjà une évaluation de la mesure de sensibilisation à la sécurité en enregistrant également le nombre de victimes potentielles. Des campagnes de phishing simulées peuvent également être utilisées pour évaluer les mesures de sensibilisation à la sécurité.

Me protéger contre le phishing

Avec plus de 10 ans d’expérience dans la cybersécurité nous pouvons vous proposer des campagnes de phishing afin de sensibiliser vos collaborateurs.

Une campagne de phishing vaut elle une vrai campagne de phishing ?

Ce qu’ils ont tous en commun : Une campagne de phishing consiste à envoyer divers messages trompeurs au personnel de l’institution sur une période de temps. Nous associons souvent la communication par e-mail aux messages de phishing dans le contexte de l’entreprise. Cependant, les messages de phishing peuvent être envoyés via différents canaux de messagerie et l’exécution des campagnes de phishing diffère selon le canal. Le critère de distinction peut donc être le canal de messagerie d’une part, mais aussi le type de contenu dangereux, le degré de difficulté des attaques de phishing et les stratégies poursuivies par les attaquants. Le contenu du message et le type d’expéditeur (par exemple, l’expéditeur est une personne ou une institution) peuvent également varier.

Il est également important de savoir qui est responsable de la gestion de la campagne. La campagne peut être menée soit par des personnes au sein de l’institution, soit par des tiers externes mandatés par l’institution. Si des tiers externes sont mandatés, il reste à décider si les messages doivent être envoyés en interne ou en externe. D’autres critères de distinction importants sont la période de mise en œuvre et le nombre de messages envoyés pendant cette période. En outre, les différentes manières de gérer le fait de tomber dans le piège d’un message de phishing et la forme de l’annonce de la campagne de phishing elle-même doivent être prises en compte. L’annonce peut être plus ou moins détaillée. Entre autres choses, des contextes sont également concevables dans lesquels la campagne se déroule sans annonce.

Selon le but ultime de la campagne de phishing, la collecte de données porterait sur différentes valeurs. Des exemples de cela seraient l’enquête sur le nombre de personnes qui effectuent l’action indésirable correspondante par message de phishing (par exemple, fournir des données sensibles) ou l’enquête sur le nombre de personnes qui signalent ou suppriment un message de phishing.

Enfin, les résultats peuvent également être rapportés différemment et, par exemple, concerner tous les employés, des groupes individuels ou des types de messages individuels.

Quels problèmes les campagnes de phishing peuvent-elles causer ?

Les campagnes de phishing visent généralement à augmenter le niveau de sécurité de l’organisation sur le long terme. Mais ils réduisent cela massivement, surtout pour la période de mise en place des campagnes. Des risques particuliers existent si

- les messages sont envoyés en externe,

- le contrôle de sécurité est ajusté (et donc réduit),

- il n’y a pas de processus de signalement et d’enquête clairs dans l’établissement,

- la campagne d’hameçonnage et les responsabilités et attentes associées des employés ne sont pas clairement communiquées ; et

- le système de signalement et d’enquête n’est pas suffisamment préparé pour la charge supplémentaire de la campagne.

D’un point de vue légal, il convient de noter que le personnel ou le comité d’entreprise doit être impliqué dans la conception d’une campagne de phishing et que des informations peuvent également devoir être tenues secrètes jusqu’à la fin de la campagne. En outre, il convient de préciser si une évaluation anonyme des résultats est nécessaire ou si une évaluation pseudonymisée est suffisante au regard du droit du travail et de la protection des données. Reste également à clarifier la question de savoir s’il est nécessaire d’informer préalablement les salariés. Les conséquences d’une communication préalable importante aux salariés pourraient avoir un impact négatif sur la validité des résultats. D’un autre côté, peu d’informations peuvent avoir un impact négatif sur la confiance dans l’organisation et même augmenter les problèmes de sécurité individuels.

Un aspect essentiel à considérer est qu’un mauvais résultat ne doit pas avoir de conséquences au regard du droit du travail. Il est important que les employés soient informés en détail au plus tard après la fin de la campagne.

De plus, les droits d’auteur doivent être vérifiés dans le cas de messages de phishing simulés, en particulier si les campagnes de phishing ne sont pas exclusivement menées au sein de l’institution. Ici aussi, les effets sur le sens de la campagne doivent être pris en compte.

Enfin et surtout, les effets sur l’atmosphère de travail doivent être pris en compte. Comme déjà mentionné, mener une campagne de phishing peut avoir un impact négatif sur la culture de la confiance et de l’erreur.

Compte tenu des considérations de sécurité, on peut affirmer que les employés doivent être informés en détail à l’avance. Les messages de phishing ne doivent pas être simulés par les employés eux-mêmes, ni par des prestataires externes. Des processus fonctionnels de rapport et d’enquête sont nécessaires. De même, les employés doivent disposer de suffisamment de temps pour traiter leurs messages et gérer les problèmes de sécurité qui peuvent survenir, bien que cela puisse réduire la productivité des employés.

Quelle est l’importance réelle des campagnes de phishing ?

L’un des facteurs les plus importants influençant l’importance des campagnes de phishing est la quantité d’informations fournies aux employés. Il est inévitable que la majorité des employés soient plus sceptiques que d’habitude lorsqu’ils anticipent un message de phishing et sollicitent plus souvent l’avis de leurs collègues. D’autres peuvent être si réticents à ce que l’entreprise « attaque » ses employés qu’ils répondent délibérément aux messages de phishing (y compris, pas seulement aux messages simulés).

Il est important qu’un processus de signalement et de requête établi existe déjà avant le début de la campagne de phishing. Ce processus doit prévoir le signalement et non la suppression des messages. Parce que ne pas interagir avec les messages de phishing peut avoir de nombreuses raisons et n’est donc pas un indicateur clair d’interaction négative. Par exemple, le message n’a pas été vu du tout parce que la personne était en vacances ou malade, ou parce qu’il ne la concernait pas, ou parce qu’un collègue avait déjà attiré son attention sur ce message de phishing. De même, il ne faut pas dire aux employés qu’ils ne doivent pas informer leurs collègues, car c’est ce qui est requis dans la réalité.

Le nombre de faux positifs ne doit pas non plus être ignoré. Ainsi, les messages qui ont été classés comme messages de phishing, même s’ils étaient légitimes.

En particulier, la pertinence d’une campagne de phishing dépend des messages simulés. Un principe de base est le suivant : plus ils sont faciles à reconnaître, meilleurs sont les résultats. Afin de représenter la réalité aussi fidèlement que possible, les simulations devraient représenter des attaques réelles. Pour cela, cependant, il faudrait utiliser les messages des employés et des fournisseurs externes, dont les inconvénients ont déjà été décrits. Dans l’ensemble, la signification est toujours à voir par rapport aux messages de phishing simulés et par rapport aux modifications apportées à l’infrastructure.

En résumé, la signification en général et en particulier dans les formes concrètes de conception est extrêmement controversée. Dans le même temps, l’effort d’une campagne de phishing, dans laquelle les problèmes de sécurité nouvellement générés sont minimisés et qui est conforme à la loi, est extrêmement coûteux. Il ne faut pas oublier qu’à chaque campagne de phishing simulée, les problèmes de confiance et d’auto-efficacité demeurent. Par conséquent, les différents coûts l’emportent sur les avantages, qui n’ont pas vraiment été prouvés jusqu’à présent. En conséquence, il est recommandé de mettre en œuvre d’autres mesures pour augmenter la sécurité informatique dans votre propre organisation.