Active Directory (AD) est un élément clé des infrastructures IT des entreprises. Pourtant, il est souvent la cible des attaquants cherchant à escalader leurs privilèges et à compromettre des ressources sensibles. BloodHound est un outil qui permet d’analyser et de visualiser les relations entre les objets d’un domaine AD, facilitant ainsi la détection des chemins d’attaque potentiels.

Dans cet article, nous allons voir en détail ce qu’est BloodHound, comment il fonctionne et comment il peut être utilisé tant par les attaquants (Red Teams) que par les défenseurs (Blue Teams) pour améliorer la sécurité d’un réseau.

Qu’est-ce que BloodHound ?

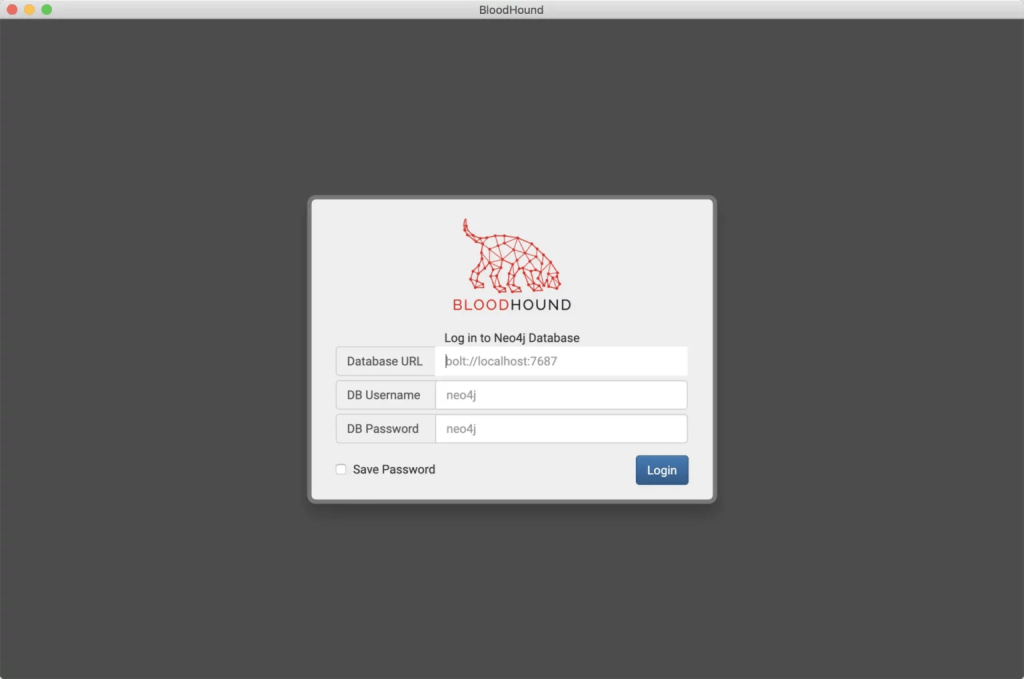

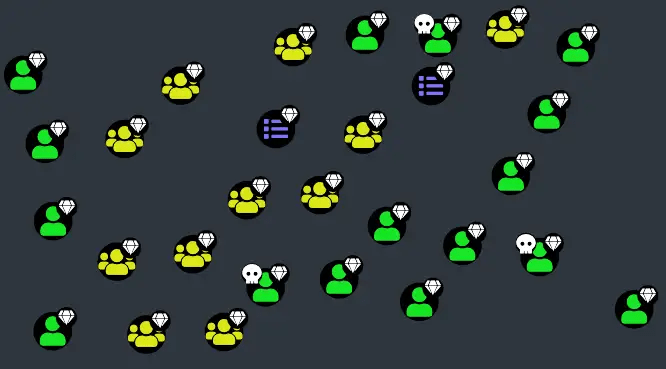

BloodHound est un outil d’analyse graphique conçu pour cartographier les relations entre les utilisateurs, groupes, ordinateurs et autres objets dans un environnement Active Directory. Il utilise une base de données Neo4j pour stocker ces relations et permet de visualiser des chemins potentiels d’escalade de privilèges.

Développé initialement pour les Red Teams, BloodHound est également un allié de choix pour les Blue Teams et les administrateurs système souhaitant identifier et corriger les failles de sécurité dans AD.

Comment fonctionne BloodHound ?

1. Collecte des données

BloodHound repose sur des collecteurs de données appelés « ingestors » qui récupèrent des informations sur l’environnement Active Directory. Il existe plusieurs ingestors :

- SharpHound : Un exécutable Windows qui collecte des informations sur AD et les enregistre sous forme de fichiers JSON.

- BloodHound.py : Une alternative en Python qui fonctionne avec Impacket, pratique pour les environnements Linux et macOS.

- AzureHound : Un script PowerShell destiné à la collecte de données dans les environnements Azure AD.

- Certipy : Un outil complémentaire permettant d’analyser les relations liées aux certificats d’authentification.

2. Stockage et traitement

Les fichiers JSON générés par les ingestors sont importés dans BloodHound via l’interface graphique, où ils sont stockés dans une base Neo4j. Ces données permettent de modéliser les relations entre objets et de faciliter l’analyse.

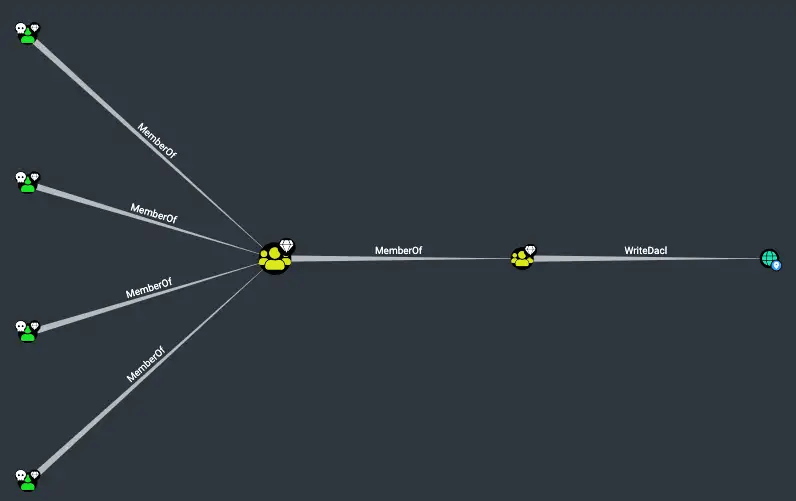

3. Analyse et visualisation

BloodHound utilise des requêtes Cypher pour interroger la base et identifier des chemins d’attaque potentiels. Voici quelques exemples de requêtes utiles :

- Lister les comptes avec des privilèges élevés :

MATCH (n) WHERE n.highvalue=TRUE RETURN n - Afficher les chemins d’accès entre un utilisateur et un compte administrateur :

MATCH p=shortestPath((u:User {name:"Utilisateur1"})-[*1..]->(g:Group {name:"Administrators"})) RETURN p

Utilisation par les Red Teams

Les attaquants et les Red Teams utilisent BloodHound pour :

- Identifier les chemins d’escalade de privilèges.

- Déterminer quelles permissions peuvent être exploitées pour atteindre un objectif.

- Visualiser les relations entre les utilisateurs et les groupes pour mieux comprendre la structure d’AD.

L’outil permet ainsi de planifier et d’exécuter des attaques plus efficacement en se basant sur des relations réelles entre les objets du domaine.

Utilisation par les Blue Teams

Les défenseurs peuvent utiliser BloodHound pour :

- Identifier les mauvaises configurations et permissions excessives.

- Repérer les chemins d’attaque potentiels et les corriger.

- Surveiller les changements dans AD et limiter les risques d’escalade de privilèges.

En utilisant BloodHound comme un outil d’audit, les équipes de cybersécurité peuvent renforcer la sécurité d’Active Directory et réduire la surface d’attaque exploitable par les attaquants.

Conclusion

BloodHound est un outil puissant pour comprendre et analyser les relations au sein d’un environnement Active Directory. Que ce soit pour les attaquants cherchant à escalader leurs privilèges ou pour les défenseurs souhaitant sécuriser leur infrastructure, BloodHound est un atout indispensable.

Son utilisation conjointe avec d’autres outils comme Certipy ou AzureHound permet d’avoir une vision complète des vulnérabilités potentielles et de mieux se préparer face aux menaces.

Si vous gérez un environnement Active Directory, il est temps d’intégrer BloodHound dans votre arsenal pour mieux protéger votre réseau !